ثبت یک برنامهی جدید در گوگل

اگر بخواهیم از گوگل به عنوان یک IDP ثالث در IdentityServer استفاده کنیم، نیاز است در ابتدا برنامهی IDP خود را به آن معرفی و در آنجا ثبت کنیم. برای این منظور مراحل زیر را طی خواهیم کرد:

1- مراجعه به developer console گوگل و ایجاد یک پروژهی جدید

https://console.developers.google.com

در صفحهی باز شده، بر روی دکمهی select project در صفحه و یا لینک select a project در نوار ابزار آن کلیک کنید. در اینجا دکمهی new project و یا create را مشاهده خواهید کرد. هر دوی این مفاهیم به صفحهی زیر ختم میشوند:

در اینجا نامی دلخواه را وارد کرده و بر روی دکمهی create کلیک کنید.

2- فعالسازی API بر روی این پروژهی جدید

در ادامه بر روی لینک Enable APIs And Services کلیک کنید و سپس google+ api را جستجو نمائید.

پس از ظاهر شدن آن، این گزینه را انتخاب و در صفحهی بعدی، آنرا با کلیک بر روی دکمهی enable، فعال کنید.

3- ایجاد credentials

در اینجا بر روی دکمهی create credentials کلیک کرده و در صفحهی بعدی، این سه گزینه را با مقادیر مشخص شده، تکمیل کنید:

• Which API are you using? – Google+ API • Where will you be calling the API from? – Web server (e.g. node.js, Tomcat) • What data will you be accessing? – User data

• نام: همان مقدار پیشفرض آن

• Authorized JavaScript origins: آنرا خالی بگذارید.

• Authorized redirect URIs: این مورد همان callback address مربوط به IDP ما است که در اینجا آنرا با آدرس زیر مقدار دهی خواهیم کرد.

https://localhost:6001/signin-google

سپس در ذیل این صفحه بر روی دکمهی «Create OAuth 2.0 Client ID» کلیک کنید تا به صفحهی «Set up the OAuth 2.0 consent screen» بعدی هدایت شوید. در اینجا دو گزینهی آنرا به صورت زیر تکمیل کنید:

- Email address: همان آدرس ایمیل واقعی شما است.

- Product name shown to users: یک نام دلخواه است. نام برنامهی خود را برای نمونه ImageGallery وارد کنید.

برای ادامه بر روی دکمهی Continue کلیک نمائید.

4- دریافت credentials

در پایان این گردش کاری، به صفحهی نهایی «Download credentials» میرسیم. در اینجا بر روی دکمهی download کلیک کنید تا ClientId و ClientSecret خود را توسط فایلی به نام client_id.json دریافت نمائید.

سپس بر روی دکمهی Done در ذیل صفحه کلیک کنید تا این پروسه خاتمه یابد.

تنظیم برنامهی IDP برای استفادهی از محتویات فایل client_id.json

پس از پایان عملیات ایجاد یک برنامهی جدید در گوگل و فعالسازی Google+ API در آن، یک فایل client_id.json را دریافت میکنیم که اطلاعات آن باید به صورت زیر به فایل آغازین برنامهی IDP اضافه شود:

الف) تکمیل فایل src\IDP\DNT.IDP\appsettings.json

{

"Authentication": {

"Google": {

"ClientId": "xxxx",

"ClientSecret": "xxxx"

}

}

} ب) تکمیل اطلاعات گوگل در کلاس آغازین برنامه

namespace DNT.IDP

{

public class Startup

{

public void ConfigureServices(IServiceCollection services)

{

// ...

services.AddAuthentication()

.AddGoogle(authenticationScheme: "Google", configureOptions: options =>

{

options.SignInScheme = IdentityServerConstants.ExternalCookieAuthenticationScheme;

options.ClientId = Configuration["Authentication:Google:ClientId"];

options.ClientSecret = Configuration["Authentication:Google:ClientSecret"];

});

} - authenticationScheme تنظیم شده باید یک عبارت منحصربفرد باشد.

- همچنین SignInScheme یک چنین مقداری را در اصل دارد:

public const string ExternalCookieAuthenticationScheme = "idsrv.external";

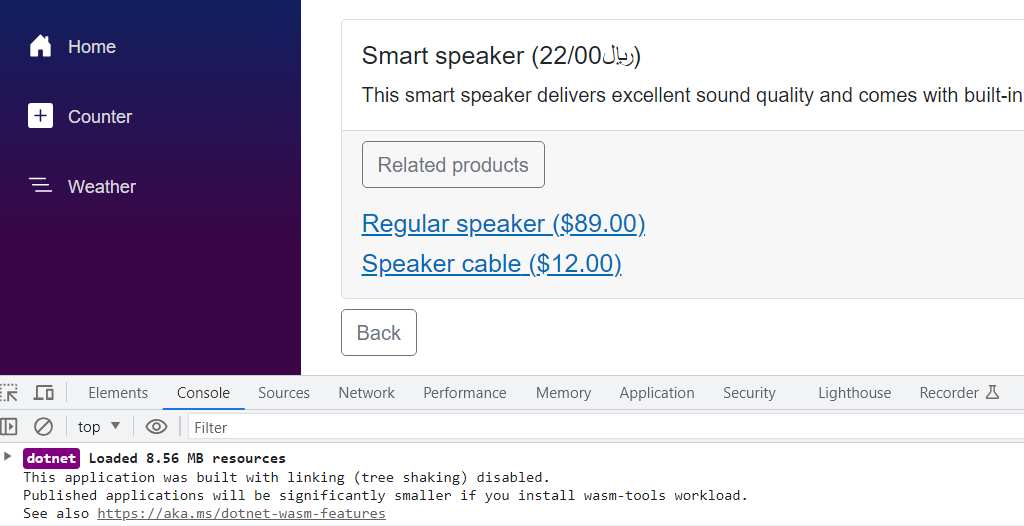

آزمایش اعتبارسنجی کاربران توسط اکانت گوگل آنها

اکنون که تنظیمات اکانت گوگل به پایان رسید و همچنین به برنامه نیز معرفی شد، برنامهها را اجرا کنید. مشاهده خواهید کرد که امکان لاگین توسط اکانت گوگل نیز به صورت خودکار به صفحهی لاگین IDP ما اضافه شدهاست:

در اینجا با کلیک بر روی دکمهی گوگل، به صفحهی لاگین آن که به همراه نام برنامهی ما است و انتخاب اکانتی از آن هدایت میشویم:

پس از آن، از طرف گوگل به صورت خودکار به IDP (همان آدرسی که در فیلد Authorized redirect URIs وارد کردیم)، هدایت شده و callback رخداده، ما را به سمت صفحهی ثبت اطلاعات کاربر جدید هدایت میکند. این تنظیمات را در قسمت قبل ایجاد کردیم:

namespace DNT.IDP.Controllers.Account

{

[SecurityHeaders]

[AllowAnonymous]

public class ExternalController : Controller

{

public async Task<IActionResult> Callback()

{

var result = await HttpContext.AuthenticateAsync(IdentityServer4.IdentityServerConstants.ExternalCookieAuthenticationScheme);

var returnUrl = result.Properties.Items["returnUrl"] ?? "~/";

var (user, provider, providerUserId, claims) = await FindUserFromExternalProvider(result);

if (user == null)

{

// user = AutoProvisionUser(provider, providerUserId, claims);

var returnUrlAfterRegistration = Url.Action("Callback", new { returnUrl = returnUrl });

var continueWithUrl = Url.Action("RegisterUser", "UserRegistration" ,

new { returnUrl = returnUrlAfterRegistration, provider = provider, providerUserId = providerUserId });

return Redirect(continueWithUrl);

} در اینجا نحوهی اصلاح اکشن متد Callback را جهت هدایت یک کاربر جدید به صفحهی ثبت نام و تکمیل اطلاعات مورد نیاز IDP را مشاهده میکنید.

returnUrl ارسالی به اکشن متد RegisterUser، به همین اکشن متد جاری اشاره میکند. یعنی کاربر پس از تکمیل اطلاعات و اینبار نال نبودن user او، گردش کاری جاری را ادامه خواهد داد و به برنامه با این هویت جدید وارد میشود.

اتصال کاربر وارد شدهی از طریق یک IDP خارجی به اکانتی که هم اکنون در سطح IDP ما موجود است

تا اینجا اگر کاربری از طریق یک IDP خارجی به برنامه وارد شود، او را به صفحهی ثبت نام کاربر هدایت کرده و پس از دریافت اطلاعات او، اکانت خارجی او را به اکانتی جدید که در IDP خود ایجاد میکنیم، متصل خواهیم کرد. به همین جهت بار دومی که این کاربر به همین ترتیب وارد سایت میشود، دیگر صفحهی ثبت نام و تکمیل اطلاعات را مشاهده نمیکند. اما ممکن است کاربری که برای اولین بار از طریق یک IDP خارجی به سایت ما وارد شدهاست، هم اکنون دارای یک اکانت دیگری در سطح IDP ما باشد؛ در اینجا فقط اتصالی بین این دو صورت نگرفتهاست. بنابراین در این حالت بجای ایجاد یک اکانت جدید، بهتر است از همین اکانت موجود استفاده کرد و صرفا اتصال UserLogins او را تکمیل نمود.

به همین جهت ابتدا نیاز است لیست Claims بازگشتی از گوگل را بررسی کنیم:

var (user, provider, providerUserId, claims) = await FindUserFromExternalProvider(result);

foreach (var claim in claims)

{

_logger.LogInformation($"External provider[{provider}] info-> claim:{claim.Type}, value:{claim.Value}");

} External provider[Google] info-> claim:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name, value:Vahid N. External provider[Google] info-> claim:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname, value:Vahid External provider[Google] info-> claim:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname, value:N. External provider[Google] info-> claim:urn:google:profile, value:https://plus.google.com/105013528531611201860 External provider[Google] info-> claim:http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress, value:my.name@gmail.com

[HttpGet]

public async Task<IActionResult> Callback()

{

// ...

var (user, provider, providerUserId, claims) = await FindUserFromExternalProvider(result);

if (user == null)

{

// user wasn't found by provider, but maybe one exists with the same email address?

if (provider == "Google")

{

// email claim from Google

var email = claims.FirstOrDefault(c =>

c.Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress");

if (email != null)

{

var userByEmail = await _usersService.GetUserByEmailAsync(email.Value);

if (userByEmail != null)

{

// add Google as a provider for this user

await _usersService.AddUserLoginAsync(userByEmail.SubjectId, provider, providerUserId);

// redirect to ExternalLoginCallback

var continueWithUrlAfterAddingUserLogin =

Url.Action("Callback", new {returnUrl = returnUrl});

return Redirect(continueWithUrlAfterAddingUserLogin);

}

}

}

var returnUrlAfterRegistration = Url.Action("Callback", new {returnUrl = returnUrl});

var continueWithUrl = Url.Action("RegisterUser", "UserRegistration",

new {returnUrl = returnUrlAfterRegistration, provider = provider, providerUserId = providerUserId});

return Redirect(continueWithUrl);

} کدهای کامل این قسمت را از اینجا میتوانید دریافت کنید.

برای اجرای برنامه:

- ابتدا به پوشهی src\WebApi\ImageGallery.WebApi.WebApp وارد شده و dotnet_run.bat آنرا اجرا کنید تا WebAPI برنامه راه اندازی شود.

- سپس به پوشهی src\IDP\DNT.IDP مراجعه کرده و و dotnet_run.bat آنرا اجرا کنید تا برنامهی IDP راه اندازی شود.

- در آخر به پوشهی src\MvcClient\ImageGallery.MvcClient.WebApp وارد شده و dotnet_run.bat آنرا اجرا کنید تا MVC Client راه اندازی شود.

اکنون که هر سه برنامه در حال اجرا هستند، مرورگر را گشوده و مسیر https://localhost:5001 را درخواست کنید. در صفحهی login نام کاربری را User 1 و کلمهی عبور آنرا password وارد کنید.