There's two ways to deploy a .NET Core application. There's FDD and SCD. Since TLAs (three letter acronyms) are stupid, that's Framework-dependent and Self-contained. When .NET Core is installed it ends up in C:\program files\dotnet on Windows, for example. In the "Shared" folder there's a bunch of .NET stuff that is, well, shared. There may be multiple folders, as you can see in my folder below. You can have many and multiple installs of .NET Core.

تعریف تزریق وابستگی تنظیمات برنامه

در مطلب «تزریق وابستگیها فراتر از کلاسها در برنامههای Angular» با روش تزریق ثوابت برنامه آشنا شدیم. در این مثال، برنامهی کلاینت بر روی پورت 4200 اجرا میشود و برنامهی سمت سرور وب، بر روی پورت 5000. به همین جهت نیاز است این آدرس پایه سمت سرور را در تمام قسمتهای برنامه که با سرور کار میکنند، در دسترس داشته باشیم و روش مناسب برای پیاده سازی آن همان قسمت «تزریق تنظیمات برنامه توسط تامین کنندهی مقادیر» مطلب یاد شدهاست. به همین جهت فایل جدید src\app\core\services\app.config.ts را در پوشهی core\services برنامه ایجاد میکنیم:

import { InjectionToken } from "@angular/core";

export let APP_CONFIG = new InjectionToken<string>("app.config");

export interface IAppConfig {

apiEndpoint: string;

loginPath: string;

logoutPath: string;

refreshTokenPath: string;

accessTokenObjectKey: string;

refreshTokenObjectKey: string;

}

export const AppConfig: IAppConfig = {

apiEndpoint: "http://localhost:5000/api",

loginPath: "account/login",

logoutPath: "account/logout",

refreshTokenPath: "account/RefreshToken",

accessTokenObjectKey: "access_token",

refreshTokenObjectKey: "refresh_token"

}; سپس تنظیمات ابتدایی تزریق وابستگیهای IAppConfig را در فایل src\app\core\core.module.ts به صورت ذیل انجام میدهیم:

import { AppConfig, APP_CONFIG } from "./app.config";

@NgModule({

providers: [

{ provide: APP_CONFIG, useValue: AppConfig }

]

})

export class CoreModule {} طراحی سرویس Auth

پس از لاگین باید بتوان به اطلاعات اطلاعات کاربر وارد شدهی به سیستم، در تمام قسمتهای برنامه دسترسی پیدا کرد. به همین جهت نیاز است این اطلاعات را در یک سرویس سراسری singleton قرار داد تا همواره یک وهلهی از آن در کل برنامه قابل استفاده باشد. مرسوم است این سرویس را AuthService بنامند. بنابراین محل قرارگیری این سرویس سراسری در پوشهی Core\services و محل تعریف آن در قسمت providers آن خواهد بود. به همین جهت ابتدا ساختار این سرویس را با دستور ذیل ایجاد میکنیم:

ng g s Core/services/Auth

create src/app/Core/services/auth.service.ts (110 bytes)

import { AuthService } from "./services/auth.service";

@NgModule({

providers: [

// global singleton services of the whole app will be listed here.

BrowserStorageService,

AuthService,

{ provide: APP_CONFIG, useValue: AppConfig }

]

})

export class CoreModule {} در ادامه به تکمیل AuthService خواهیم پرداخت و قسمتهای مختلف آنرا مرور میکنیم.

اطلاع رسانی به کامپوننت Header در مورد وضعیت لاگین

در مطلب «صدور رخدادها از سرویسها به کامپوننتها در برنامههای Angular» با نحوهی کار با BehaviorSubject آشنا شدیم. در اینجا میخواهیم توسط آن، پس از لاگین موفق، وضعیت لاگین را به کامپوننت هدر صادر کنیم، تا لینک لاگین را مخفی کرده و لینک خروج از سیستم را نمایش دهد:

import { BehaviorSubject } from "rxjs/BehaviorSubject";

@Injectable()

export class AuthService {

private authStatusSource = new BehaviorSubject<boolean>(false);

authStatus$ = this.authStatusSource.asObservable();

constructor() {

this.updateStatusOnPageRefresh();

}

private updateStatusOnPageRefresh(): void {

this.authStatusSource.next(this.isLoggedIn());

} در اینجا در سازندهی کلاس، بر اساس خروجی متد وضعیت لاگین شخص، برای اولین بار، متد next این BehaviorSubject فراخوانی میشود. علت قرار دادن این متد در سازندهی کلاس سرویس، عکس العمل نشان دادن به refresh کامل صفحه، توسط کاربر است و یا عکس العمل نشان دادن به وضعیت بهخاطر سپاری کلمهی عبور، در اولین بار مشاهدهی سایت و برنامه. در این حالت متد isLoggedIn، کش مرورگر را بررسی کرده و با واکشی توکنها و اعتبارسنجی آنها، گزارش وضعیت لاگین را ارائه میدهد. پس از آن، خروجی آن (true/false) به مشترکین اطلاع رسانی میشود.

در ادامه، متد next این BehaviorSubject را در متدهای login و logout نیز فراخوانی خواهیم کرد.

تدارک ذخیره سازی توکنها در کش مرورگر

از طرف سرور، دو نوع توکن access_token و refresh_token را دریافت میکنیم. به همین جهت یک enum را جهت مشخص سازی آنها تعریف خواهیم کرد:

export enum AuthTokenType {

AccessToken,

RefreshToken

} import { BrowserStorageService } from "./browser-storage.service";

export enum AuthTokenType {

AccessToken,

RefreshToken

}

@Injectable()

export class AuthService {

private rememberMeToken = "rememberMe_token";

constructor(private browserStorageService: BrowserStorageService) { }

rememberMe(): boolean {

return this.browserStorageService.getLocal(this.rememberMeToken) === true;

}

getRawAuthToken(tokenType: AuthTokenType): string {

if (this.rememberMe()) {

return this.browserStorageService.getLocal(AuthTokenType[tokenType]);

} else {

return this.browserStorageService.getSession(AuthTokenType[tokenType]);

}

}

deleteAuthTokens() {

if (this.rememberMe()) {

this.browserStorageService.removeLocal(AuthTokenType[AuthTokenType.AccessToken]);

this.browserStorageService.removeLocal(AuthTokenType[AuthTokenType.RefreshToken]);

} else {

this.browserStorageService.removeSession(AuthTokenType[AuthTokenType.AccessToken]);

this.browserStorageService.removeSession(AuthTokenType[AuthTokenType.RefreshToken]);

}

this.browserStorageService.removeLocal(this.rememberMeToken);

}

private setLoginSession(response: any): void {

this.setToken(AuthTokenType.AccessToken, response[this.appConfig.accessTokenObjectKey]);

this.setToken(AuthTokenType.RefreshToken, response[this.appConfig.refreshTokenObjectKey]);

}

private setToken(tokenType: AuthTokenType, tokenValue: string): void {

if (this.rememberMe()) {

this.browserStorageService.setLocal(AuthTokenType[tokenType], tokenValue);

} else {

this.browserStorageService.setSession(AuthTokenType[tokenType], tokenValue);

}

}

}

- متد rememberMe مشخص میکند که آیا وضعیت بهخاطر سپاری کلمهی عبور توسط کاربر انتخاب شدهاست یا خیر؟ این مقدار را نیز در local storage ماندگار ذخیره میکنیم تا در صورت بستن مرورگر و مراجعهی مجدد به آن، در دسترس باشد و به صورت خودکار پاک نشود.

- متد setToken، بر اساس وضعیت rememberMe، مقادیر توکنهای دریافتی از سرور را در local storage و یا session storage ذخیره میکند.

- متد getRawAuthToken بر اساس یکی از مقادیر enum ارسالی به آن، مقدار خام access_token و یا refresh_token ذخیره شده را بازگشت میدهد.

- متد deleteAuthTokens جهت حذف تمام توکنهای ذخیره شدهی توسط برنامه استفاده خواهد شد. نمونهی کاربرد آن در متد logout است.

- متد setLoginSession پس از لاگین موفق فراخوانی میشود. کار آن ذخیره سازی توکنهای دریافتی از سرور است. فرض آن نیز بر این است که خروجی json از طرف سرور، توکنها را با کلیدهایی دقیقا مساوی access_token و refresh_token بازگشت میدهد:

{"access_token":"...","refresh_token":"..."} تکمیل متد ورود به سیستم

در صفحهی لاگین، کاربر نام کاربری، کلمهی عبور و همچنین گزینهی «بهخاطر سپاری ورود» را باید تکمیل کند. به همین جهت اینترفیسی را برای این کار به نام Credentials در محل src\app\core\models\credentials.ts ایجاد میکنیم:

export interface Credentials {

username: string;

password: string;

rememberMe: boolean;

} @Injectable()

export class AuthService {

constructor(

@Inject(APP_CONFIG) private appConfig: IAppConfig,

private http: HttpClient,

private browserStorageService: BrowserStorageService

) {

this.updateStatusOnPageRefresh();

}

login(credentials: Credentials): Observable<boolean> {

const headers = new HttpHeaders({ "Content-Type": "application/json" });

return this.http

.post(`${this.appConfig.apiEndpoint}/${this.appConfig.loginPath}`, credentials, { headers: headers })

.map((response: any) => {

this.browserStorageService.setLocal(this.rememberMeToken, credentials.rememberMe);

if (!response) {

this.authStatusSource.next(false);

return false;

}

this.setLoginSession(response);

this.authStatusSource.next(true);

return true;

})

.catch((error: HttpErrorResponse) => Observable.throw(error));

}

} در اینجا نیاز است اطلاعات شیء Credentials را به مسیر http://localhost:5000/api/account/login ارسال کنیم. به همین جهت نیاز به سرویس IAppConfig تزریق شدهی در سازندهی کلاس وجود دارد تا با دسترسی به this.appConfig.apiEndpoint، مسیر تنظیم شدهی در فایل src\app\core\services\app.config.ts را دریافت کنیم.

پس از لاگین موفق:

- ابتدا وضعیت rememberMe انتخاب شدهی توسط کاربر را در local storage مرورگر جهت مراجعات آتی ذخیره میکنیم.

- سپس متد setLoginSession، توکنهای دریافتی از شیء response را بر اساس وضعیت rememberMe در local storage ماندگار و یا session storage فرار، ذخیره میکند.

- در آخر با فراخوانی متد next مربوط به authStatusSource با پارامتر true، به تمام کامپوننتهای مشترک به این سرویس اعلام میکنیم که وضعیت لاگین موفق بودهاست و اکنون میتوانید نسبت به آن عکس العمل نشان دهید.

تکمیل متد خروج از سیستم

کار خروج، با فراخوانی متد logout صورت میگیرد:

@Injectable()

export class AuthService {

constructor(

@Inject(APP_CONFIG) private appConfig: IAppConfig,

private http: HttpClient,

private router: Router

) {

this.updateStatusOnPageRefresh();

}

logout(navigateToHome: boolean): void {

this.http

.get(`${this.appConfig.apiEndpoint}/${this.appConfig.logoutPath}`)

.finally(() => {

this.deleteAuthTokens();

this.unscheduleRefreshToken();

this.authStatusSource.next(false);

if (navigateToHome) {

this.router.navigate(["/"]);

}

})

.map(response => response || {})

.catch((error: HttpErrorResponse) => Observable.throw(error))

.subscribe(result => {

console.log("logout", result);

});

}

} اعتبارسنجی وضعیت لاگین و توکنهای ذخیره شدهی در مرورگر

برای اعتبارسنجی access token دریافتی از طرف سرور، نیاز به بستهی jwt-decode است. به همین جهت دستور ذیل را در خط فرمان صادر کنید تا بستهی آن به پروژه اضافه شود:

> npm install jwt-decode --save

import * as jwt_decode from "jwt-decode";

getDecodedAccessToken(): any {

return jwt_decode(this.getRawAuthToken(AuthTokenType.AccessToken));

} {

"jti": "d1272eb5-1061-45bd-9209-3ccbc6ddcf0a",

"iss": "http://localhost/",

"iat": 1513070340,

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier": "1",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name": "Vahid",

"DisplayName": "وحید",

"http://schemas.microsoft.com/ws/2008/06/identity/claims/serialnumber": "709b64868a1d4d108ee58369f5c3c1f3",

"http://schemas.microsoft.com/ws/2008/06/identity/claims/userdata": "1",

"http://schemas.microsoft.com/ws/2008/06/identity/claims/role": [

"Admin",

"User"

],

"nbf": 1513070340,

"exp": 1513070460,

"aud": "Any"

} getDisplayName(): string {

return this.getDecodedAccessToken().DisplayName;

} getAccessTokenExpirationDateUtc(): Date {

const decoded = this.getDecodedAccessToken();

if (decoded.exp === undefined) {

return null;

}

const date = new Date(0); // The 0 sets the date to the epoch

date.setUTCSeconds(decoded.exp);

return date;

} isAccessTokenTokenExpired(): boolean {

const expirationDateUtc = this.getAccessTokenExpirationDateUtc();

if (!expirationDateUtc) {

return true;

}

return !(expirationDateUtc.valueOf() > new Date().valueOf());

} isLoggedIn(): boolean {

const accessToken = this.getRawAuthToken(AuthTokenType.AccessToken);

const refreshToken = this.getRawAuthToken(AuthTokenType.RefreshToken);

const hasTokens = !this.isEmptyString(accessToken) && !this.isEmptyString(refreshToken);

return hasTokens && !this.isAccessTokenTokenExpired();

}

private isEmptyString(value: string): boolean {

return !value || 0 === value.length;

} در قسمت بعد، از این سرویس اعتبارسنجی تکمیل شده جهت ورود به سیستم و تکمیل کامپوننت header استفاده خواهیم کرد.

کدهای کامل این سری را از اینجا میتوانید دریافت کنید.

برای اجرای آن فرض بر این است که پیشتر Angular CLI را نصب کردهاید. سپس از طریق خط فرمان به ریشهی پروژهی ASPNETCore2JwtAuthentication.AngularClient وارد شده و دستور npm install را صادر کنید تا وابستگیهای آن دریافت و نصب شوند. در آخر با اجرای دستور ng serve -o، برنامه ساخته شده و در مرورگر پیش فرض سیستم نمایش داده خواهد شد (و یا همان اجرای فایل ng-serve.bat). همچنین باید به پوشهی ASPNETCore2JwtAuthentication.WebApp نیز مراجعه کرده و فایل dotnet_run.bat را اجرا کنید، تا توکن سرور برنامه نیز فعال شود.

کار با دیتاتایپ JSON در MySQL - قسمت اول

برنامههای تیم دات نت برای سال 2015

طراحی الگو

In this episode, Robert is joined by Phil Japikse for a chat about design patterns. Software design patterns have been around long before the MVC Framework gained momentum. Phil starts with a review of Robert C. Martin's (Uncle Bob) SOLID macronym. After building the proper foundation,he reviews several design patterns, their C# implementation and when and how they should be used in modern software development.

using System;

using System.Collections.Generic;

using System.ComponentModel.DataAnnotations;

using System.Globalization;

using System.Security.Cryptography;

using System.Text;

using System.Web.Mvc;

using System.Web.Security;

namespace OpenIDExample.Models

{

#region Models

public class ChangePasswordModel

{

[Required]

[DataType(DataType.Password)]

[Display(Name = "Current password")]

public string OldPassword { get; set; }

[Required]

[ValidatePasswordLength]

[DataType(DataType.Password)]

[Display(Name = "New password")]

public string NewPassword { get; set; }

[DataType(DataType.Password)]

[Display(Name = "Confirm new password")]

[Compare("NewPassword", ErrorMessage = "The new password and confirmation password do not match.")]

public string ConfirmPassword { get; set; }

}

public class LogOnModel

{

[Display(Name = "OpenID")]

public string OpenID { get; set; }

[Required]

[Display(Name = "User name")]

public string UserName { get; set; }

[Required]

[DataType(DataType.Password)]

[Display(Name = "Password")]

public string Password { get; set; }

[Display(Name = "Remember me?")]

public bool RememberMe { get; set; }

}

public class RegisterModel

{

[Display(Name = "OpenID")]

public string OpenID { get; set; }

[Required]

[Display(Name = "User name")]

public string UserName { get; set; }

[Required]

[DataType(DataType.EmailAddress)]

[Display(Name = "Email address")]

public string Email { get; set; }

[Required]

[ValidatePasswordLength]

[DataType(DataType.Password)]

[Display(Name = "Password")]

public string Password { get; set; }

[DataType(DataType.Password)]

[Display(Name = "Confirm password")]

[Compare("Password", ErrorMessage = "The password and confirmation password do not match.")]

public string ConfirmPassword { get; set; }

}

#endregion Models

#region Services

// The FormsAuthentication type is sealed and contains static members, so it is difficult to

// unit test code that calls its members. The interface and helper class below demonstrate

// how to create an abstract wrapper around such a type in order to make the AccountController

// code unit testable.

public interface IMembershipService

{

int MinPasswordLength { get; }

bool ValidateUser(string userName, string password);

MembershipCreateStatus CreateUser(string userName, string password, string email, string OpenID);

bool ChangePassword(string userName, string oldPassword, string newPassword);

MembershipUser GetUser(string OpenID);

}

public class AccountMembershipService : IMembershipService

{

private readonly MembershipProvider _provider;

public AccountMembershipService()

: this(null)

{

}

public AccountMembershipService(MembershipProvider provider)

{

_provider = provider ?? Membership.Provider;

}

public int MinPasswordLength

{

get

{

return _provider.MinRequiredPasswordLength;

}

}

public bool ValidateUser(string userName, string password)

{

if (String.IsNullOrEmpty(userName)) throw new ArgumentException("Value cannot be null or empty.", "userName");

if (String.IsNullOrEmpty(password)) throw new ArgumentException("Value cannot be null or empty.", "password");

return _provider.ValidateUser(userName, password);

}

public Guid StringToGUID(string value)

{

// Create a new instance of the MD5CryptoServiceProvider object.

MD5 md5Hasher = MD5.Create();

// Convert the input string to a byte array and compute the hash.

byte[] data = md5Hasher.ComputeHash(Encoding.Default.GetBytes(value));

return new Guid(data);

}

public MembershipCreateStatus CreateUser(string userName, string password, string email, string OpenID)

{

if (String.IsNullOrEmpty(userName)) throw new ArgumentException("Value cannot be null or empty.", "userName");

if (String.IsNullOrEmpty(password)) throw new ArgumentException("Value cannot be null or empty.", "password");

if (String.IsNullOrEmpty(email)) throw new ArgumentException("Value cannot be null or empty.", "email");

MembershipCreateStatus status;

_provider.CreateUser(userName, password, email, null, null, true, StringToGUID(OpenID), out status);

return status;

}

public MembershipUser GetUser(string OpenID)

{

return _provider.GetUser(StringToGUID(OpenID), true);

}

public bool ChangePassword(string userName, string oldPassword, string newPassword)

{

if (String.IsNullOrEmpty(userName)) throw new ArgumentException("Value cannot be null or empty.", "userName");

if (String.IsNullOrEmpty(oldPassword)) throw new ArgumentException("Value cannot be null or empty.", "oldPassword");

if (String.IsNullOrEmpty(newPassword)) throw new ArgumentException("Value cannot be null or empty.", "newPassword");

// The underlying ChangePassword() will throw an exception rather

// than return false in certain failure scenarios.

try

{

MembershipUser currentUser = _provider.GetUser(userName, true /* userIsOnline */);

return currentUser.ChangePassword(oldPassword, newPassword);

}

catch (ArgumentException)

{

return false;

}

catch (MembershipPasswordException)

{

return false;

}

}

public MembershipCreateStatus CreateUser(string userName, string password, string email)

{

throw new NotImplementedException();

}

}

public interface IFormsAuthenticationService

{

void SignIn(string userName, bool createPersistentCookie);

void SignOut();

}

public class FormsAuthenticationService : IFormsAuthenticationService

{

public void SignIn(string userName, bool createPersistentCookie)

{

if (String.IsNullOrEmpty(userName)) throw new ArgumentException("Value cannot be null or empty.", "userName");

FormsAuthentication.SetAuthCookie(userName, createPersistentCookie);

}

public void SignOut()

{

FormsAuthentication.SignOut();

}

}

#endregion Services

#region Validation

public static class AccountValidation

{

public static string ErrorCodeToString(MembershipCreateStatus createStatus)

{

// See http://go.microsoft.com/fwlink/?LinkID=177550 for

// a full list of status codes.

switch (createStatus)

{

case MembershipCreateStatus.DuplicateUserName:

return "Username already exists. Please enter a different user name.";

case MembershipCreateStatus.DuplicateEmail:

return "A username for that e-mail address already exists. Please enter a different e-mail address.";

case MembershipCreateStatus.InvalidPassword:

return "The password provided is invalid. Please enter a valid password value.";

case MembershipCreateStatus.InvalidEmail:

return "The e-mail address provided is invalid. Please check the value and try again.";

case MembershipCreateStatus.InvalidAnswer:

return "The password retrieval answer provided is invalid. Please check the value and try again.";

case MembershipCreateStatus.InvalidQuestion:

return "The password retrieval question provided is invalid. Please check the value and try again.";

case MembershipCreateStatus.InvalidUserName:

return "The user name provided is invalid. Please check the value and try again.";

case MembershipCreateStatus.ProviderError:

return "The authentication provider returned an error. Please verify your entry and try again. If the problem persists, please contact your system administrator.";

case MembershipCreateStatus.UserRejected:

return "The user creation request has been canceled. Please verify your entry and try again. If the problem persists, please contact your system administrator.";

default:

return "An unknown error occurred. Please verify your entry and try again. If the problem persists, please contact your system administrator.";

}

}

}

[AttributeUsage(AttributeTargets.Field | AttributeTargets.Property, AllowMultiple = false, Inherited = true)]

public sealed class ValidatePasswordLengthAttribute : ValidationAttribute, IClientValidatable

{

private const string _defaultErrorMessage = "'{0}' must be at least {1} characters long.";

private readonly int _minCharacters = Membership.Provider.MinRequiredPasswordLength;

public ValidatePasswordLengthAttribute()

: base(_defaultErrorMessage)

{

}

public override string FormatErrorMessage(string name)

{

return String.Format(CultureInfo.CurrentCulture, ErrorMessageString,

name, _minCharacters);

}

public override bool IsValid(object value)

{

string valueAsString = value as string;

return (valueAsString != null && valueAsString.Length >= _minCharacters);

}

public IEnumerable<ModelClientValidationRule> GetClientValidationRules(ModelMetadata metadata, ControllerContext context)

{

return new[]{

new ModelClientValidationStringLengthRule(FormatErrorMessage(metadata.GetDisplayName()), _minCharacters, int.MaxValue)

};

}

}

#endregion Validation

}

using System.Web.Mvc;

using System.Web.Routing;

using System.Web.Security;

using DotNetOpenAuth.Messaging;

using DotNetOpenAuth.OpenId;

using DotNetOpenAuth.OpenId.RelyingParty;

using OpenIDExample.Models;

namespace OpenIDExample.Controllers

{

public class AccountController : Controller

{

private static OpenIdRelyingParty openid = new OpenIdRelyingParty();

public IFormsAuthenticationService FormsService { get; set; }

public IMembershipService MembershipService { get; set; }

protected override void Initialize(RequestContext requestContext)

{

if (FormsService == null) { FormsService = new FormsAuthenticationService(); }

if (MembershipService == null) { MembershipService = new AccountMembershipService(); }

base.Initialize(requestContext);

}

// **************************************

// URL: /Account/LogOn

// **************************************

public ActionResult LogOn()

{

return View();

}

[HttpPost]

public ActionResult LogOn(LogOnModel model, string returnUrl)

{

if (ModelState.IsValid)

{

if (MembershipService.ValidateUser(model.UserName, model.Password))

{

FormsService.SignIn(model.UserName, model.RememberMe);

if (Url.IsLocalUrl(returnUrl))

{

return Redirect(returnUrl);

}

else

{

return RedirectToAction("Index", "Home");

}

}

else

{

ModelState.AddModelError("", "The user name or password provided is incorrect.");

}

}

// If we got this far, something failed, redisplay form

return View(model);

}

// **************************************

// URL: /Account/LogOff

// **************************************

public ActionResult LogOff()

{

FormsService.SignOut();

return RedirectToAction("Index", "Home");

}

// **************************************

// URL: /Account/Register

// **************************************

public ActionResult Register(string OpenID)

{

ViewBag.PasswordLength = MembershipService.MinPasswordLength;

ViewBag.OpenID = OpenID;

return View();

}

[HttpPost]

public ActionResult Register(RegisterModel model)

{

if (ModelState.IsValid)

{

// Attempt to register the user

MembershipCreateStatus createStatus = MembershipService.CreateUser(model.UserName, model.Password, model.Email, model.OpenID);

if (createStatus == MembershipCreateStatus.Success)

{

FormsService.SignIn(model.UserName, false /* createPersistentCookie */);

return RedirectToAction("Index", "Home");

}

else

{

ModelState.AddModelError("", AccountValidation.ErrorCodeToString(createStatus));

}

}

// If we got this far, something failed, redisplay form

ViewBag.PasswordLength = MembershipService.MinPasswordLength;

return View(model);

}

// **************************************

// URL: /Account/ChangePassword

// **************************************

[Authorize]

public ActionResult ChangePassword()

{

ViewBag.PasswordLength = MembershipService.MinPasswordLength;

return View();

}

[Authorize]

[HttpPost]

public ActionResult ChangePassword(ChangePasswordModel model)

{

if (ModelState.IsValid)

{

if (MembershipService.ChangePassword(User.Identity.Name, model.OldPassword, model.NewPassword))

{

return RedirectToAction("ChangePasswordSuccess");

}

else

{

ModelState.AddModelError("", "The current password is incorrect or the new password is invalid.");

}

}

// If we got this far, something failed, redisplay form

ViewBag.PasswordLength = MembershipService.MinPasswordLength;

return View(model);

}

// **************************************

// URL: /Account/ChangePasswordSuccess

// **************************************

public ActionResult ChangePasswordSuccess()

{

return View();

}

[ValidateInput(false)]

public ActionResult Authenticate(string returnUrl)

{

var response = openid.GetResponse();

if (response == null)

{

//Let us submit the request to OpenID provider

Identifier id;

if (Identifier.TryParse(Request.Form["openid_identifier"], out id))

{

try

{

var request = openid.CreateRequest(Request.Form["openid_identifier"]);

return request.RedirectingResponse.AsActionResult();

}

catch (ProtocolException ex)

{

ViewBag.Message = ex.Message;

return View("LogOn");

}

}

ViewBag.Message = "Invalid identifier";

return View("LogOn");

}

//Let us check the response

switch (response.Status)

{

case AuthenticationStatus.Authenticated:

LogOnModel lm = new LogOnModel();

lm.OpenID = response.ClaimedIdentifier;

//check if user exist

MembershipUser user = MembershipService.GetUser(lm.OpenID);

if (user != null)

{

lm.UserName = user.UserName;

FormsService.SignIn(user.UserName, false);

}

return View("LogOn", lm);

case AuthenticationStatus.Canceled:

ViewBag.Message = "Canceled at provider";

return View("LogOn");

case AuthenticationStatus.Failed:

ViewBag.Message = response.Exception.Message;

return View("LogOn");

}

return new EmptyResult();

}

}

}

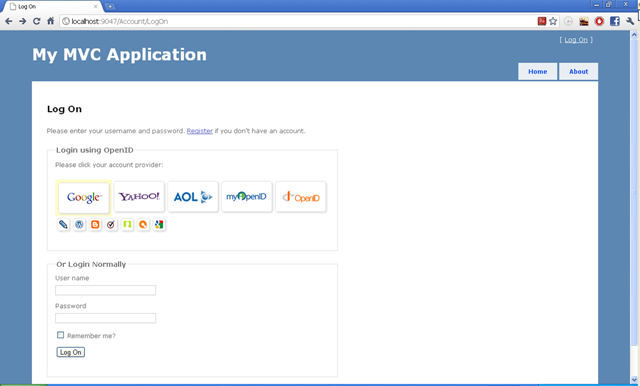

6- سپس برای Action به نام LogOn یک View میسازیم، برای Authenticate نیازی به ایجاد View ندارد چون قرار است درخواست کاربر را به آدرس دیگری Redirect کند. سپس کدهای زیر را برای View ایجاد شده وارد میکنیم.

@model OpenIDExample.Models.LogOnModel

@{

ViewBag.Title = "Log On";

}

<h2>

Log On</h2>

<p>

Please enter your username and password. @Html.ActionLink("Register", "Register")

if you don't have an account.

</p>

<script src="@Url.Content("~/Scripts/jquery.validate.min.js")" type="text/javascript"></script>

<script src="@Url.Content("~/Scripts/jquery.validate.unobtrusive.min.js")" type="text/javascript"></script>

<form action="Authenticate?ReturnUrl=@HttpUtility.UrlEncode(Request.QueryString["ReturnUrl"])" method="post" id="openid_form">

<input type="hidden" name="action" value="verify" />

<div>

<fieldset>

<legend>Login using OpenID</legend>

<div class="openid_choice">

<p>

Please click your account provider:</p>

<div id="openid_btns">

</div>

</div>

<div id="openid_input_area">

@Html.TextBox("openid_identifier")

<input type="submit" value="Log On" />

</div>

<noscript>

<p>

OpenID is service that allows you to log-on to many different websites using a single

indentity. Find out <a href="http://openid.net/what/">more about OpenID</a> and

<a href="http://openid.net/get/">how to get an OpenID enabled account</a>.</p>

</noscript>

<div>

@if (Model != null)

{

if (String.IsNullOrEmpty(Model.UserName))

{

<div class="editor-label">

@Html.LabelFor(model => model.OpenID)

</div>

<div class="editor-field">

@Html.DisplayFor(model => model.OpenID)

</div>

<p class="button">

@Html.ActionLink("New User ,Register", "Register", new { OpenID = Model.OpenID })

</p>

}

else

{

//user exist

<p class="buttonGreen">

<a href="@Url.Action("Index", "Home")">Welcome , @Model.UserName, Continue..." </a>

</p>

}

}

</div>

</fieldset>

</div>

</form>

@Html.ValidationSummary(true, "Login was unsuccessful. Please correct the errors and try again.")

@using (Html.BeginForm())

{

<div>

<fieldset>

<legend>Or Login Normally</legend>

<div class="editor-label">

@Html.LabelFor(m => m.UserName)

</div>

<div class="editor-field">

@Html.TextBoxFor(m => m.UserName)

@Html.ValidationMessageFor(m => m.UserName)

</div>

<div class="editor-label">

@Html.LabelFor(m => m.Password)

</div>

<div class="editor-field">

@Html.PasswordFor(m => m.Password)

@Html.ValidationMessageFor(m => m.Password)

</div>

<div class="editor-label">

@Html.CheckBoxFor(m => m.RememberMe)

@Html.LabelFor(m => m.RememberMe)

</div>

<p>

<input type="submit" value="Log On" />

</p>

</fieldset>

</div>

}

پس از اجرای پروژه صفحه ای شبیه به پایین مشاهده کرده و سرویس دهنده OpenID خاص خود را میتوانید انتخاب نمایید.

7- برای فعال سازی عملیات احراز هویت توسط FormsAuthentication در سایت باید تنطیمات زیر را در فایل web.config انجام دهید.

<authentication mode="Forms">

<forms loginUrl="~/Account/LogOn" timeout="2880" />

</authentication>

جهت مطالعات بیشتر ودانلود نمونه کدهای آماده میتوانید به لینکهای (^ و ^ و ^ و ^ و ^ و ^ و ^ ) مراجعه کنید.

کد کامل پروژه را میتوانید از اینجا دانلود نمایید.

منبع